▲ [이미지제공 = 안랩]

▲ [이미지제공 = 안랩]안랩(대표 강석균)이 최근 부동산 투자 관련 문서 파일을 사칭해 유포되는 악성코드를 발견해 사용자의 주의를 당부했다.

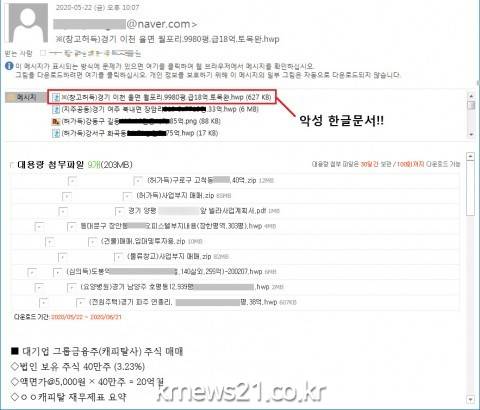

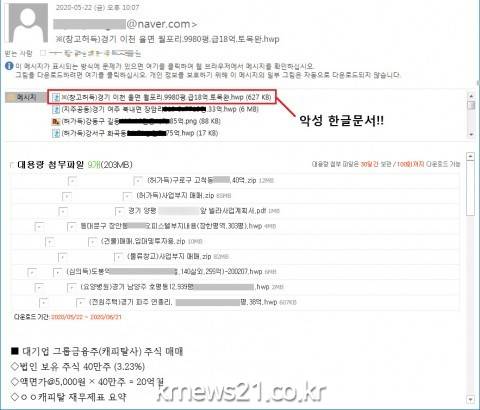

먼저 공격자는 ‘(창고허득)경기 이천 율면 월포리.9980평.급18억.토목완.hwp’라는 제목으로 메일을 유포하고 메일 제목과 동일한 이름의 악성 문서 파일(hwp)을 첨부했다. 공격자는 사용자의 의심을 피하기 위해 악성 파일 외에 다른 제목의 정상 문서와 이미지 파일을 함께 첨부했다.

사용자가 첨부된 여러 개의 파일 중 악성코드를 포함한 파일을 실행하면 문서 파일 내에 포함된 악성코드가 실행된다. 만약 사용자가 최신 보안패치를 하지 않은 한글(hwp) 프로그램을 사용한다면 해당 악성코드에 감염된다. 악성 문서는 특정 토지에 대한 정보와 함께 사진, 지도 이미지 등을 보여주며 정상 파일로 위장하고 있기 때문에 사용자는 악성코드 감염을 알아채기 어렵다.

해당 악성코드는 사용자 PC 감염 후 공격자의 C&C서버로 추정되는 특정 URL에 접속한다. 이후 추가 악성코드를 다운로드하는 등 악성 행위를 수행할 수 있다. 현재 안랩 V3는 해당 악성코드를 진단하고 있다.

C&C서버는 Command & Control서버로 공격자가 악성코드를 원격 조종하기 위해 사용하는 서버다.

이와 같은 피해를 줄이기 위해서는 △이메일 발신자 확인 및 출처 불분명 메일의 첨부파일/URL 실행금지 △OS(운영체제) 및 인터넷 브라우저(IE, 크롬, 파이어폭스 등), 오피스 SW등 프로그램 최신 보안 패치 적용 △백신 최신버전 유지 및 실시간 감시 기능 활성화 등 필수 보안수칙을 준수해야 한다.

안랩 분석팀 최유림 주임 연구원은 “악성코드를 포함한 문서파일 유포는 지속적으로 발견되는 수법으로 공격자는 트렌드에 따라 다양한 주제를 활용한다”며 “따라서 사용자들은 출처 불분명 메일의 첨부파일 실행 금지 등의 보안수칙을 생활화 해야 한다”고 말했다.

2025‘방어진에서 다-해(海)!’ 방어진회축제 성황리에 마쳐

[뉴스21일간=임정훈]울산동구 방어진회축제추진위원회(위원장 박문옥)는 11월 15일 오후 2시부터 오후 10시까지, 방어진활어센터 일원에서 ‘2025 방어진에서 다-해(海)’ 방어진회축제를 성황리에 개최했다.이번 축제에는 방어진활어센터 내 횟집과 해산물집 등 50여 개 점포와 회초장집 10개소, 건어물점, 카페 등 방어진항 일대 가게 등이 참...

2025‘방어진에서 다-해(海)!’ 방어진회축제 성황리에 마쳐

[뉴스21일간=임정훈]울산동구 방어진회축제추진위원회(위원장 박문옥)는 11월 15일 오후 2시부터 오후 10시까지, 방어진활어센터 일원에서 ‘2025 방어진에서 다-해(海)’ 방어진회축제를 성황리에 개최했다.이번 축제에는 방어진활어센터 내 횟집과 해산물집 등 50여 개 점포와 회초장집 10개소, 건어물점, 카페 등 방어진항 일대 가게 등이 참...

“리모컨이 냉장고에? 치매 초기 신호일 수 있다”

“리모컨이 냉장고에? 치매 초기 신호일 수 있다”

[기고]동두천, 이제는 희생이 아닌 기회로 – 방위산업 클러스터가 답이다

[기고]동두천, 이제는 희생이 아닌 기회로 – 방위산업 클러스터가 답이다

목록으로

목록으로

▲ [이미지제공 = 안랩]

▲ [이미지제공 = 안랩]

울산 직업계고, 지역사회와 함께 성장

울산 직업계고, 지역사회와 함께 성장

울산스포츠과학중 김근희, 역도 청소년 국가대표 선발

울산스포츠과학중 김근희, 역도 청소년 국가대표 선발

국민의힘 지방 선거 총괄 기획단및시.도.광역 단체장 연석 회의개최

국민의힘 지방 선거 총괄 기획단및시.도.광역 단체장 연석 회의개최

미래형 진로교육 시동! 중등 진로전담교사 디지털 활용 역량 높여

미래형 진로교육 시동! 중등 진로전담교사 디지털 활용 역량 높여

마산 국화 축제

마산 국화 축제