▲ [이미지제공 = 안랩]

▲ [이미지제공 = 안랩]금융사기가 점점 교묘해지는 가운데 금융상담 전화까지 가로채는 악성 앱이 발견돼 사용자 주의가 필요하다.

안랩(대표 강석균)이 금융앱을 사칭해 감염 스마트폰 정보를 탈취하고 금융상담 전화까지 가로채 공격자에게 재연결하는 ‘카이시’ 모바일 악성코드를 발견해 사용자의 주의를 당부했다.

공격자는 먼저 실제 유명 금융사 웹사이트와 매우 유사하게 제작해놓은 피싱 사이트로 사용자를 유도한다. 공격자는 보이스피싱이나 스미싱 등을 활용해 사용자들이 이 피싱사이트에 접속하도록 유도한 것으로 보인다.

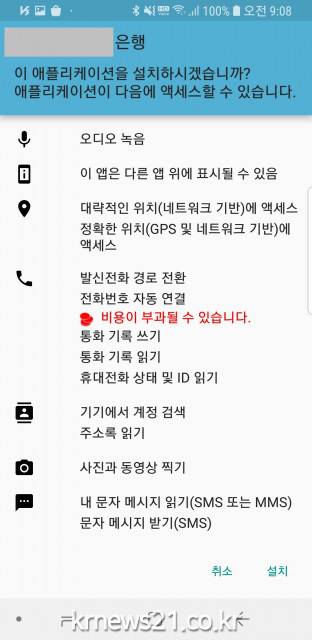

사용자가 해당 피싱 사이트에 접속하면 ‘이용하려면 본인인증 프로그램을 설치 해야 한다’며 ‘카이시’ 악성 설치파일(.apk)을 사용자 스마트폰에 다운로드한다. 설치되는 과정에서 ‘카이시’ 악성 앱은 통화기능(발신전화 경로 전환, 통화기록 읽기/쓰기 등)과 주소록, 문자메시지 접근권한 등 과도한 권한을 요구한다. 또 최초 실행 시에는 ‘기본 전화 앱을 OOO(해당 악성 앱이 위장한 유명 은행앱 이름)으로 바꾸겠다’는 팝업을 띄운다.

사용자가 무심코 모든 권한을 허용하면 카이시 악성 앱은 먼저 스마트폰 정보와 문자메시지, 주소록 등을 유출한다. 이와 함께 사용자의 전화 상태를 모니터링하다가 공격자가 지정해 놓은 특정 금융사 전화번호로 발신이 감지되면 이를 가로채 공격자의 번호로 재연결(리다이렉션)한다. 즉 사용자가 올바른 번호로 금융상담 전화를 걸어도 해당 전화는 공격자에게 연결이 되는 것이다. 특히 전화 연결 시에는 악성 앱 내부에 저장한 각 금융기관별 안내음을 재생해 사용자의 의심을 피하기도했다. 현재 V3모바일 제품군은 해당 악성코드를 탐지하고 있다.

피해를 줄이기 위해서는 △출처가 불분명한 문자메시지 내 URL/첨부파일 실행금지 △앱 다운로드 시 구글플레이 등 정식 앱 마켓 이용 △스마트폰에 V3 모바일 시큐리티 등 모바일 백신 설치 등 필수 보안 수칙을 실행해야 한다.

안랩 엔진개발팀 강동현 수석연구원은 “코로나19 등으로 스마트폰을 이용한 비대면 금융거래가 일상으로 자리 잡으며 이를 노린 공격도 점점 교묘해지고 있다”며 “피해를 예방하기 위해서는 문자메시지나 전화로 앱 설치를 유도할 시 응하지 말고 스마트폰용 백신을 설치하는 등 보안 수칙을 생활화해야 한다”고 말했다.

북한 주요 기차역, 겨울철 부랑자 몰림으로 출입 통제 강화

평안남도 신안주역 등 주요 기차역에 추위를 피하려는 부랑자들이 몰리면서 극심한 혼잡이 발생하고 있다.역에는 형식상 난방 설비가 있으나 연료와 온수 공급이 거의 없어, 사람들은 서로의 체온으로 추위를 견디고 있다.안내원들은 열차 이용 여부를 확인하며 밤마다 주요 출입구 통제와 질서 유지 업무를 수행하고 있다.주민들은 매년 ..

북한 주요 기차역, 겨울철 부랑자 몰림으로 출입 통제 강화

평안남도 신안주역 등 주요 기차역에 추위를 피하려는 부랑자들이 몰리면서 극심한 혼잡이 발생하고 있다.역에는 형식상 난방 설비가 있으나 연료와 온수 공급이 거의 없어, 사람들은 서로의 체온으로 추위를 견디고 있다.안내원들은 열차 이용 여부를 확인하며 밤마다 주요 출입구 통제와 질서 유지 업무를 수행하고 있다.주민들은 매년 ..

북한, 9차 당대회 앞두고 평안·함경·자강도 국가밀수 전면 중단

북한 당국이 9차 당대회를 이달 하순 개최하며, 평안북도·함경북도·자강도 일대에서 국가밀수를 전면 중단했다.

지난달 31일 국경경비대에 물자 이동 완전 차단 지시가 내려졌으며, 밀수 적발 시 국경근무자까지 처벌 대상에 포함됐다.

국경경비대와 유착해 진행되던 기존 국가밀수는 사실상 멈추었고, 의주·회령·무산·중강 등 소...

북한, 9차 당대회 앞두고 평안·함경·자강도 국가밀수 전면 중단

북한 당국이 9차 당대회를 이달 하순 개최하며, 평안북도·함경북도·자강도 일대에서 국가밀수를 전면 중단했다.

지난달 31일 국경경비대에 물자 이동 완전 차단 지시가 내려졌으며, 밀수 적발 시 국경근무자까지 처벌 대상에 포함됐다.

국경경비대와 유착해 진행되던 기존 국가밀수는 사실상 멈추었고, 의주·회령·무산·중강 등 소...

수단 내전 중 드론 공격, 어린이 2명 사망·13명 부상

내전이 계속되는 아프리카 수단에서 현지시각 11일, 드론이 이슬람 사원을 공격해 어린이 2명이 숨지고 13명이 다쳤다. AP통신이 보도했다.

수단 내전 감시단체인 수단 의사회(SDN)는 수단 중부 북코르도판주 알라하드시에서 이날 새벽 반군 신속지원군(RSF)의 드론이 이슬람사원을 공격했다고 밝혔다. 당시 사원에서는 어린이들이 쿠란 수업에.

수단 내전 중 드론 공격, 어린이 2명 사망·13명 부상

내전이 계속되는 아프리카 수단에서 현지시각 11일, 드론이 이슬람 사원을 공격해 어린이 2명이 숨지고 13명이 다쳤다. AP통신이 보도했다.

수단 내전 감시단체인 수단 의사회(SDN)는 수단 중부 북코르도판주 알라하드시에서 이날 새벽 반군 신속지원군(RSF)의 드론이 이슬람사원을 공격했다고 밝혔다. 당시 사원에서는 어린이들이 쿠란 수업에.

러 공습에 일가족 4명 참변…우크라 전역 최소 9명 사망

폭격을 맞은 주택이 형체를 알아보기 어려울 정도로 파괴됐다. 이 집에 거주하던 30대 남성과 두 살배기 아들 쌍둥이, 한 살배기 여동생 등 일가족 4명이 숨졌다.

우크라이나 당국은 러시아의 이번 공습으로 전국에서 최소 9명이 사망했다고 밝혔다. 러시아는 미국, 우크라이나와의 3자 회담이 성과 없이 끝난 이후 민간인 거주 지역까지 겨냥.

러 공습에 일가족 4명 참변…우크라 전역 최소 9명 사망

폭격을 맞은 주택이 형체를 알아보기 어려울 정도로 파괴됐다. 이 집에 거주하던 30대 남성과 두 살배기 아들 쌍둥이, 한 살배기 여동생 등 일가족 4명이 숨졌다.

우크라이나 당국은 러시아의 이번 공습으로 전국에서 최소 9명이 사망했다고 밝혔다. 러시아는 미국, 우크라이나와의 3자 회담이 성과 없이 끝난 이후 민간인 거주 지역까지 겨냥.

함흥시, 다자녀세대 우대법 명목으로 고아 입양 논의

최근 함경남도 함흥시에서 다자녀세대우대법을 근거로 고아 입양 문제가 언급됐다.법 취지는 3자녀 이상 세대에 우대 혜택을 제공해 출산을 장려하는 데 있다.지난달 말 함흥시 구역 안전부에서 정치부장이 안전원들에게 고아 입양을 언급했다.그는 법이 다자녀 세대를 우대한다며 고아를 데려다 키우는 세대에도 혜택을 준다고 설명했다..

함흥시, 다자녀세대 우대법 명목으로 고아 입양 논의

최근 함경남도 함흥시에서 다자녀세대우대법을 근거로 고아 입양 문제가 언급됐다.법 취지는 3자녀 이상 세대에 우대 혜택을 제공해 출산을 장려하는 데 있다.지난달 말 함흥시 구역 안전부에서 정치부장이 안전원들에게 고아 입양을 언급했다.그는 법이 다자녀 세대를 우대한다며 고아를 데려다 키우는 세대에도 혜택을 준다고 설명했다..