- 피싱 서버 삭제 기록에 비춰봤을 때 추가 피해자가 있을 것으로 추정

북한 해킹조직으로 추정되는 단체가 올해 1~6월 정부 외교·안보 부처 공무원, 전문가 등 90명을 대상으로 이메일 해킹을 시도해 56명의 비밀번호가 유출된 것으로 검찰 수사 결과 드러났다.

범행대상은 외교부·통일부·국방부 공무원 및 출입기자, 북한 관련 연구소 교수, 방산업체 직원 등 북한 관련 기관에서 근무하는 90여명이다. 이 중 56명의 이메일 비밀번호가 유출됐으며, 검찰은 피싱 서버 삭제 기록에 비춰봤을 때 추가 피해자가 있을 것으로 추정하고 있다.

검찰에 따르면 해킹조직은 1월 12일 경 국내 무료 도메인 호스팅 업체 서버를 이용해 정부부처, 방산업체, 구글 등을 사칭하는 27개의 피싱 사이트를 개설했다. 이들은 사이트 보안담당자를 사칭해 ‘비밀번호가 유출됐으니 확인바란다’는 내용의 메일을 보내, 피해자가 비밀번호를 입력하도록 유도하는 방식으로 정보를 수집했다.

검찰은 “2014년 발생한 한국수력원자력 자료 유출 사건과 피싱 사이트 개설 도메인 호스팅 업체, 보안 공지를 위장한 피싱 이메일의 내용, 피싱 사이트 웹 소스코드, 탈취 계정 저장 파일 형식, 범행에 사용된 중국 선양 IP 등 범행수법이 동일하다”며 “북한 해킹 조직에 의한 소행으로 추정된다”고 밝혔다.

정부는 이와 관련해 “국가안보를 위협하는 엄중한 도발”이라고 규정했다. 통일부 당국자는 “통일부에선 직원 1명의 개인 상용 이메일이 해킹됐고 개인 자료만 있는 것으로 안다”며 “북한은 이러한 행동을 즉각 중단해야 한다”고 말했다. 외교부 당국자도 “일부 직원들이 상용 메일을 외부에서 쓰면서 해킹이 있지 않았나 싶다”며 “사무실 내에선 상용 메일을 쓰지 않는다”고 밝혔다.

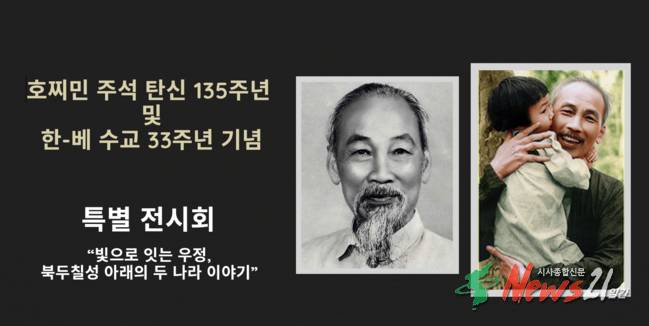

[특별전] 호찌민 주석 탄신 135주년·한–베 수교 33주년 기념 특별전

한국과 베트남의 우정이 ‘빛’이라는 예술의 언어로 재해석된다. 호찌민 주석 탄신 135주년과 한–베 수교 33주년을 기념하는 특별전 ‘빛으로 잇는 우정, 북두칠성 아래의 두 나라 이야기’가 오는 12월 10일부터 12일까지 국회의원회관 3층 로비에서 개최된다. 이번 전시는 한–베의원친선협회와 주한 베트남 대사관이 공동 주최하고, 한...

[특별전] 호찌민 주석 탄신 135주년·한–베 수교 33주년 기념 특별전

한국과 베트남의 우정이 ‘빛’이라는 예술의 언어로 재해석된다. 호찌민 주석 탄신 135주년과 한–베 수교 33주년을 기념하는 특별전 ‘빛으로 잇는 우정, 북두칠성 아래의 두 나라 이야기’가 오는 12월 10일부터 12일까지 국회의원회관 3층 로비에서 개최된다. 이번 전시는 한–베의원친선협회와 주한 베트남 대사관이 공동 주최하고, 한...

[특별취재] 남원중 3학년 학생 80명 등 95명 참여… ‘제주의 아픈 역사’ 현장서 배우다

[특별취재] 남원중 3학년 학생 80명 등 95명 참여… ‘제주의 아픈 역사’ 현장서 배우다 사단법인 서귀포룸비니청소년선도봉사자회(대표 박은교)가 24일 남원중학교 3학년 학생 80명과 교사7명, 봉사자회원 8명 등 95명이 참여한 가운데 제주의 아픈 역사 바로알기 탐방 프로그램을 진행했다. 이 프로그램은 일제강점기와 제주4·3의 비극이 고...

[특별취재] 남원중 3학년 학생 80명 등 95명 참여… ‘제주의 아픈 역사’ 현장서 배우다

[특별취재] 남원중 3학년 학생 80명 등 95명 참여… ‘제주의 아픈 역사’ 현장서 배우다 사단법인 서귀포룸비니청소년선도봉사자회(대표 박은교)가 24일 남원중학교 3학년 학생 80명과 교사7명, 봉사자회원 8명 등 95명이 참여한 가운데 제주의 아픈 역사 바로알기 탐방 프로그램을 진행했다. 이 프로그램은 일제강점기와 제주4·3의 비극이 고...

[기고]동두천, 이제는 희생이 아닌 기회로 – 방위산업 클러스터가 답이다

[기고]동두천, 이제는 희생이 아닌 기회로 – 방위산업 클러스터가 답이다

목록으로

목록으로

김완근 제주시장, 도의회 지적 현안 직접 점검… 시민 불편 해소 ‘속도’

김완근 제주시장, 도의회 지적 현안 직접 점검… 시민 불편 해소 ‘속도’

따뜻한 아침 한 끼가 만든 활기찬 등굣길… 제주서중 ‘든든한 아침, 활기찬 하루!’ 캠페인 성료

따뜻한 아침 한 끼가 만든 활기찬 등굣길… 제주서중 ‘든든한 아침, 활기찬 하루!’ 캠페인 성료

[칼럼] 갑박한 세상, 긍정의 말이 세상을 품는다

[칼럼] 갑박한 세상, 긍정의 말이 세상을 품는다

울산 학교 공간 재구조화 우수사례 대구와 나눈다

울산 학교 공간 재구조화 우수사례 대구와 나눈다

추위로 뭉쳐 있는 참새

추위로 뭉쳐 있는 참새